Aggiornamento firmware QNAP – CVE-2017-5227

Vulnerabilità segnalata da Pasquale Fiorillo e Guido Oricchio.

CVE-2017-5227: riferimenti e fonti

Advisor Vulnerabilità : Leggi su ush.it

Vendor bullettin: NAS-201703-21

Descrizione della vulnerabilità

E’ stato rilasciato oggi l’aggiornamento firmware QNAP TS 4.2.4 Build 20170313. Tra le patch incluse nell’aggiornamento anche una relativa ad una vulnerabilità segnalata da Pasquale Fiorillo e da Guido Oricchio. L’attività di analisi, nata durante la configurazione di un apparato QNAP, ha evidenziato la scarsa protezione di alcune informazioni sensibili all’interno di un file di configurazione. Questo articolo ha un puro valore didattico e divugativo: non contiene dettagli tecnici per i quali si rimanda ai link precedenti.

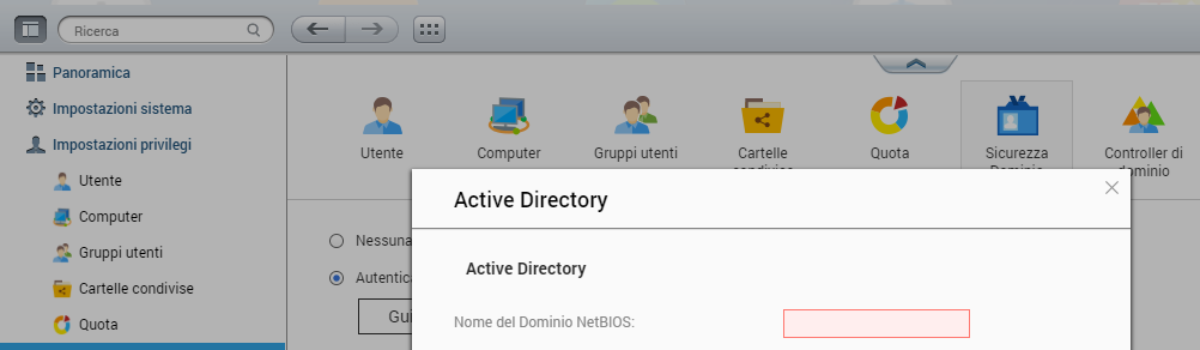

In scenari d’uso professionali vi è spesso la necessità di effettuare un “join a dominio” del NAS. Dopo tale configurazione è possibile configurare i permessi delle cartelle condivise e di altri servizi specificando quali utenti del nostro dominio Active Directory possano accedervi. Ciò permette di evitare l’utilizzo di login multipli per l’accesso a risorse condivise, facilita il cambio password (che viene in tal modo effettuato unicamente a livello di dominio). Consente, fondamentalmente, una corretta enumerazione e gestione delle risorse di rete.

Per effettuare tale operazione vi è la necessità di inserire credenziali amministrative di dominio all’interno del NAS Qnap che deve essere collegato al dominio stesso. Tali informazioni vengono memorizzate, per versioni precedenti a quella rilasciata il 23 marzo 2017, in maniera non sicura in un file di configurazione.

Che significa memorizzata in maniera non sicura?

La password immessa viene memorizzata in un file i cui permessi garantiscono la lettura a qualsiasi utente. La password viene, inoltre, cifrata tramite un algoritmo debole che poteva essere facilmente superato.

Impatto: cosa può accadere se questo file viene letto?

Una volta che un “attaccante” riesce a impadronirsi di credenziali di amministratore di dominio diventa il padrone incontrastato della nostra rete. Il rischio è dunque enorme: non solo il NAS ma tutta la nostra infrastruttura può essere bloccata da una mano invisibile.

Come può accadere che qualcuno legga questo file?

Le modalità di accesso a questo file sono molteplici: sfruttando ulteriori vulnerabilità o rubando la passsword di “admin” del NAS. Molto spesso, purtroppo, basta provare quella di default.

Come mi proteggo?

Per stare tranquilli ed essere protetti le raccomandazioni sono basilari e intuitive:

- Trattare le password come le chiavi di casa propria: quante persone ne hanno una copia?

- Configurare in maniera professionale gli apparati: non tentiamo il “fai da te” su ciò che contiene tutti i nostri dati

- Aggiornare periodicamente il software: ogni settimana vengono rilasciati aggiornamenti di sicurezza dai produttori che “riparano” problematiche simili.

Pcego è rivenditore QNAP a Benevento e cura la configurazione dei NAS con attenzione e diligenza. Consigliamo l’acquisto dei prodotti QNAP per lo storage in rete e la condivisione dei file. Rispettiamo le best practices di configurazione per tutti i prodotti consegnati: solo così è possibile garantire che gli acquisti siano investimenti fruttuosi.